Siempre hay que tener cuidado con lo que uno puede encontrarse dentro de las conversaciones dentro de WhatsApp, aunque proceda de mensajes individuales de los mejores amigos posibles, porque no siempre pueden ser contenidos legítimos, ya que dichos contactos pueden haber sido víctimas de la propagación de un ataque mediante malware.

En este sentido, investigadores de la firma de seguridad Check Point Research (CPR) ponen ahora en aviso de que llegó a existir una aplicación móvil para dispositivos Android, ya retirada de la Play Store de Google, que incitaba a los contactos de los usuarios de WhatsApp a su instalación con el reclamo de ofrecer dos meses gratis a la suscripción de Netflix en cualquier parte del mundo.

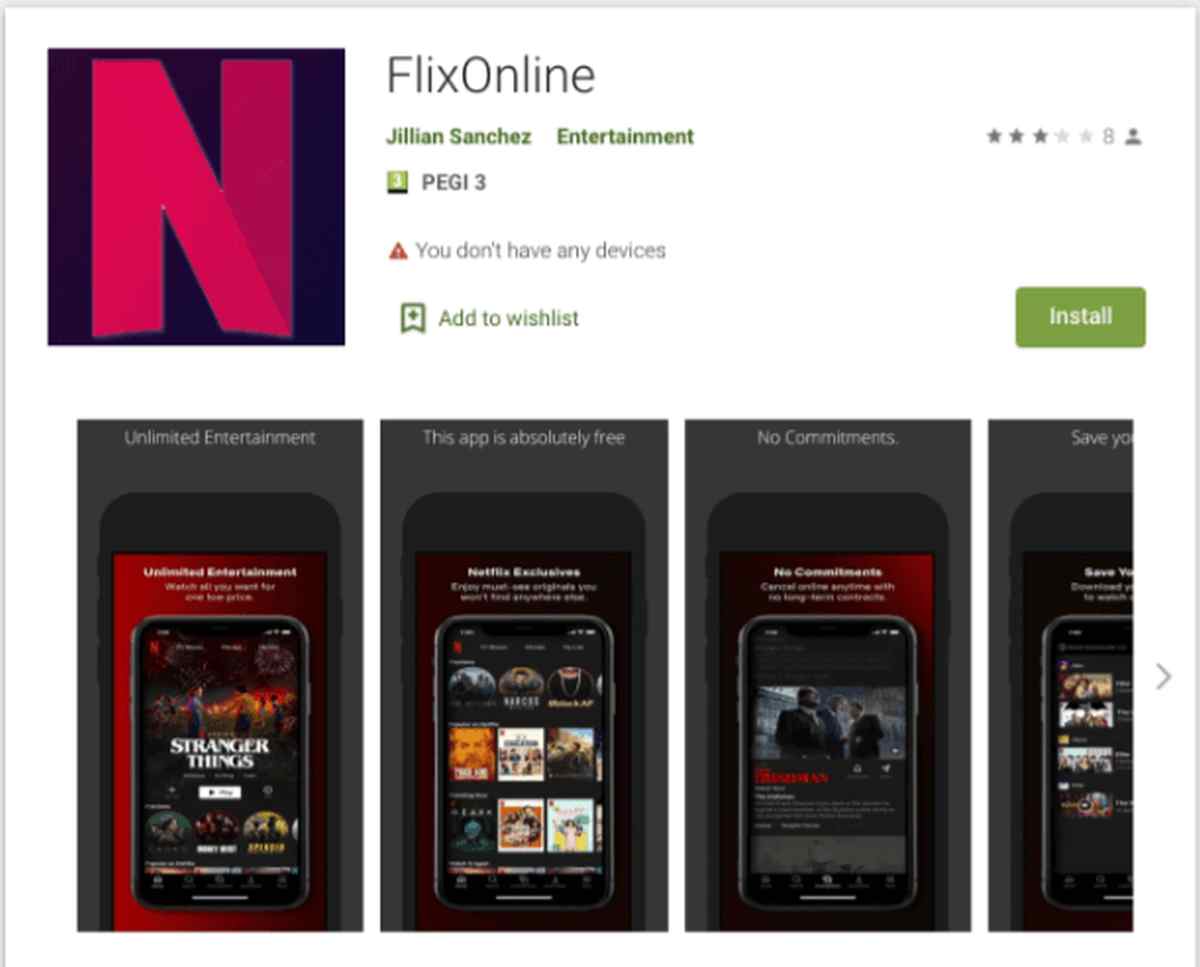

La aplicación, llamada FlixOnline, mostraba además logo y capturas de pantalla de la aplicación original de Netflix.c como vemos en la imagen superior compartida por los investigadores en su comunicado.

Pero lejos de cumplir con lo que promete, en realidad la aplicación contenía un malware que iniciaba un servicio que solicitaba los permisos de «Superposición», «Ignorar optimización de la batería» y «Notificación», para posteriormente monitorizar las notificaciones de WhatsApp y lanzar respuestas automáticas a los mensajes entrantes del usuario afectado, utilizando el contenido que recibe de un servidor de comando y control remoto.

De esta manera, el malware se distribuía a través de las conversaciones de WhatsApp mostrando el siguiente reclamo para seguir expandiéndose entre más usuarios:

2 meses de Netflix Premium gratis sin costo POR MOTIVO DE CUARENTENA (VIRUS CORONA) a ACCC4CF8.asc app_libreoffice6 aptBorrados.txt autoremove.20200924.txt bin cert2.sh certbot.log cert.sh cloudflare.dns config_winmgr dck dead.letter debug.log Descargas Documentos dups-g dups_google.txt dups-i dups_img-google.txt dups_imgs.txt error.log ErrorSubidas Escritorio etc eternal eternal_history feeds.txt Grabaciones grub.out history Imágenes index.html.1 index.html.2 ip linux_signing_key.pub Mail mbox mp3.sh Música oracle_vbox_2016.asc Plantillas post pre Público Restore_Debian.sh results.txt root.war ROOT.war shellinabox Shotwell Import Log.txt sources.list Steam subefl.log sw.txt T-ContentTmp1 Team Drives testdisk.log tg thinclient_drives ttrss-20181011.opml TwitterAPI.txt upd_10remove-evolution upd_1apt-o upd_20-twurl upd_2upgradable upd_3upgrade upd_4upgrade upd_5distupgrade upd_6distupgrade upd_mariadb upd_mysql upd_racktables.txt usr Vídeos VirtualBox VMs vlc-log.tx t Webcam_Pictures Obtenga 2 meses de Netflix Premium gratis en cualquier parte del mundo durante 60 días. Consíguelo ahora AQUÍ https: // bit [.] Ly / 3bDmzUw

Acorde a la firma de seguridad, este malware abre las puertas a la difusión de nuevos malware a través de enlaces maliciosos, robo de los datos de las cuentas de los usuarios afectadas, e incluso la difusión de mensajes falsos o engañosos entre los grupos y contados del propio usuario afectado.

Para Check Point Research:

Si se otorgan estos permisos, el malware tiene todo lo que necesita para comenzar a distribuir sus cargas útiles maliciosas y responder a los mensajes entrantes de WhatsApp con respuestas generadas automáticamente. Teóricamente, a través de estas respuestas generadas automáticamente, un pirata informático puede robar datos, causar interrupciones comerciales en grupos de chat relacionados con el trabajo e incluso extorsión al enviar datos confidenciales a todos los contactos de los usuarios

La propia firma ya avisó de ello a Google, que procedió a su rápida retirada, encontrando que la aplicación maliciosa FlixOnline se había descargado aproximadamente unas 500 veces a lo largo de dos meses.

Más información: Blog de Check Point Research

Si te ha gustado el contenido Invítanos a un café. ¡Gracias por seguir leyéndonos!☞ El artículo completo original de Fco. José Hidalgo lo puedes ver aquí

No hay comentarios.:

Publicar un comentario